Immer wieder fragen mich Kunden, was Hacker für ein Interesse daran haben können, auch kleinere Websites zu hacken. Was haben sie davon, wenn sie Internetauftritte von Vereinen, Selbständigen und kleinen Firmen infizieren? Hier Antworten, Hintergründe und Maßnahmen.

Die kurze Antwort auf die Eingangsfrage lautet: Sie können es, und es ist lukrativ.

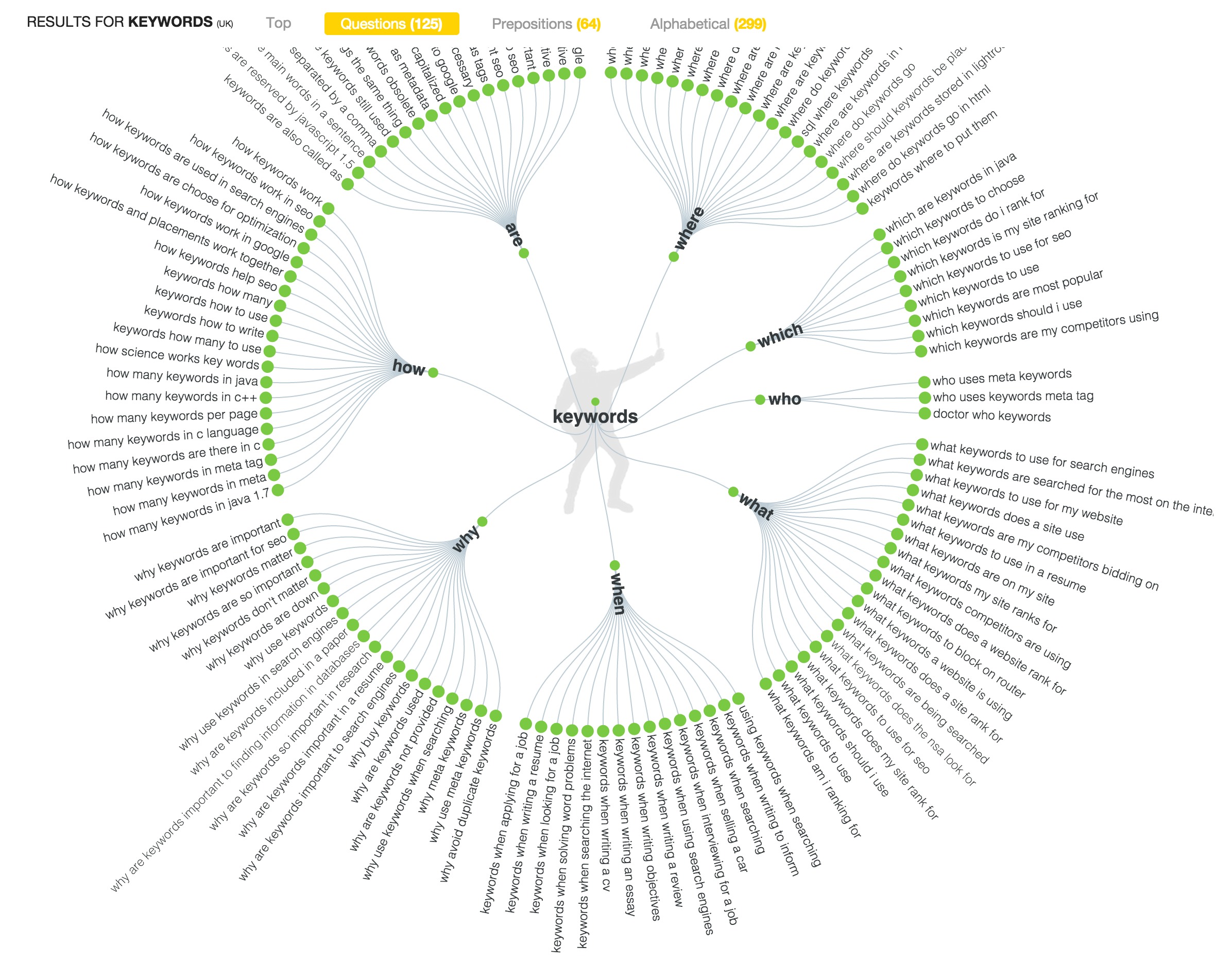

Tatsächlich werden Angriffe auf Websites aller Größen immer häufiger und raffinierter. Es gibt eine Vielzahl von Angriffsformen und Motivationen. Aber fragen wir zunächst Google.

Google unterhält eine eigene Hilfeseite für gehackte Websites und erklärt:

Cyber-Kriminelle manipulieren jeden Tag Tausende Websites. Nutzer können oft nicht erkennen, dass eine Website gehackt wurde, doch jeder, der die betreffende Webseite aufruft, kann geschädigt werden – auch der Inhaber der Website. Wenn Hacker beispielsweise eine Website mit Schadcode infiziert haben, der Tastenanschläge auf den Computern der Website-Besucher aufzeichnen kann, und der Website-Inhaber hat diese Aktion nicht bemerkt, können die Hacker Anmeldedaten für Online-Banking oder finanzielle Transaktionen stehlen.

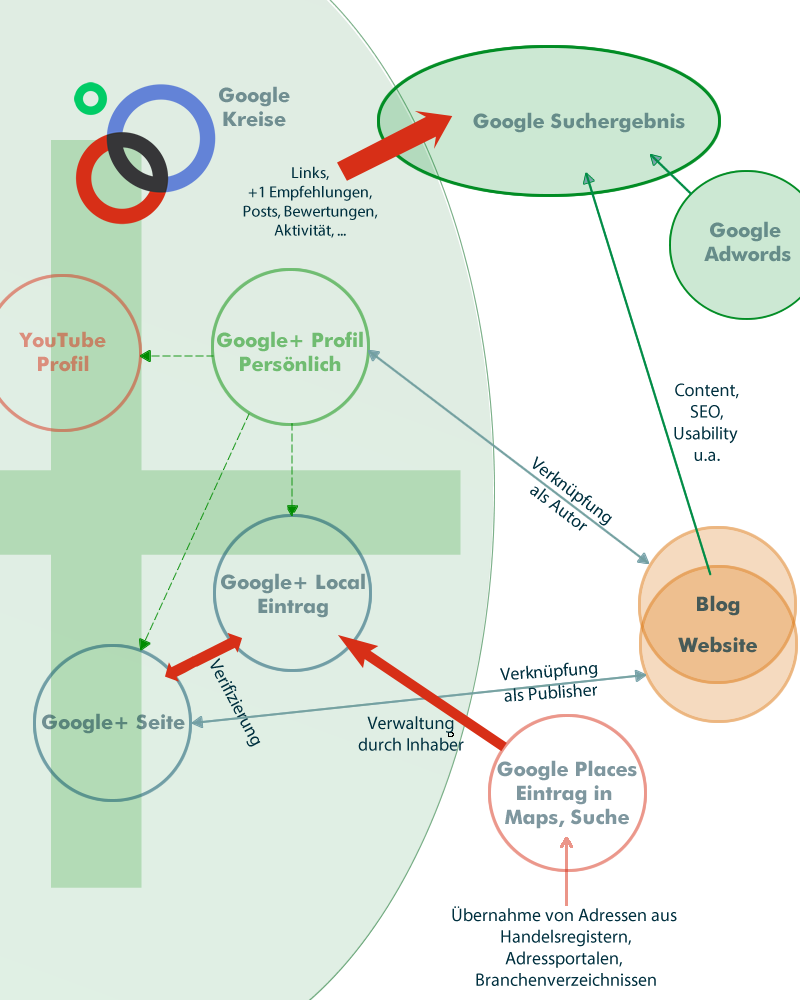

Stellt Google beim Crawlen des Internets fest, dass eine Website infiziert ist, setzt es die Seite auf eine interne Blacklist. Dann gibt es in den öffentlichen Suchergebnissen den Hinweise, dass die Website eventuell Malware enthält oder unter Phishing-Verdacht steht. Das ist unerfreulich und geschäftsschädigend für den Website-Betreiber. Nach der Bereinigung kann über die Google Search Console ein Antrag auf erneute Überprüfung gestellt werden.

Warum werden harmlose Websites gehackt?

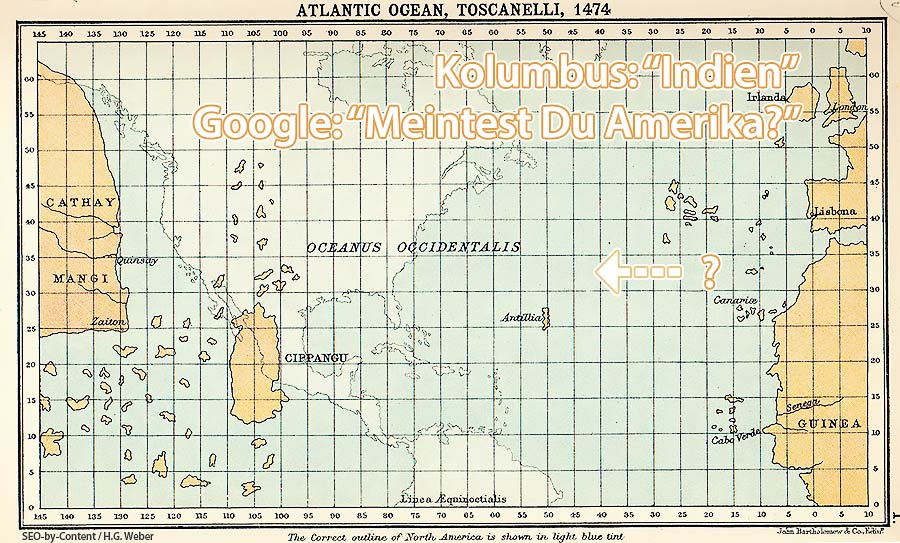

Eigentlich bringt man Hacking eher mit hochkriminellen Angriffen auf große Plattformen, Banken oder Energieversorger in Verbindung. Mit der Manipulation von Industrieanlagen (siehe Stuxnet Wurm), mit Datenspionage (siehe Facebook-Cambridge-Analytica-Skandal) oder mit weniger an die große Glocke gehängten Fällen von Erpressung. Etwa von Steuerberatern, wenn deren Mandantendaten (angeblich) ausgespäht wurden.

Warum aber sollten Hacker kleine, vermeintlich uninteressante Websites angreifen, bei denen es „nichts zu holen“ gibt?

Hacking: Virtuelle Einbrüche

Jede Software, jedes System wurde von Menschen entwickelt, wird weiterentwickelt und hat einen Lebenszyklus: Keine Software und kein System kann zu 100% sicher sein. Einfaches Hacking nutzt bekannte Angriffspunkte z.B. in manchmal etwas älteren Versionen von PHP, Java, MySQL, CMS-Systemen. Oder unsichere Passwörter, unsichere SSL-Zertifikate selbst … Das sind oft nicht eigentlich Fehler, sondern Sicherheitslücken. Manche Türen stehen weit offen, und bei anderen läßt sich mit genug krimineller Energie das Schloß „knacken“.Ob auf einem Server aus Kundensicht etwas Verwertbares drauf ist, spielt für den Hacker zunächst gar keine Rolle. Das vorher zu prüfen, ist ihm viel zu aufwendig.

Man könnte es so formulieren, wie in einem Forum gelesen:

Ein Gauner hat das Schloss an der Kellertür geknackt, und sich in deinem Keller breit gemacht. Von dort aus verkauft er Drogen an die Nachbarschaft, belästigt deine Nachbarn und erzählt jedem anderen Gauner der vorbei kommt, wie selten du doch in den Keller gehst und wie gut es sich dort unten doch leben lässt.

Ein solcher „Einbruch“ kann nicht zum kompletten Datenverlust in einzelnen Verzeichnissen oder der gesamten eigenen Website führen. sondern auch dazu, dass der eigene Server tausende Spam-Mails verschickt. Warum nicht fremde Serverleistung und den Webspace anderer auf Hacker-Tauschbörsen weitervermieten? Nicht einzeln, sondern als „Botnetz“ im Bündel von 1.000 bis 5.000.000 Servern.

Der Angriff kann auch Schaden bei Dritten anrichten: Wenn Website-Besucher auf gefälschte Bankseiten weitergeleitet werden oder ihnen ein Trojaner untergeschoben wird. Es schon gefälschte Anti-Spam-Captchas und sogar manipulierte Cookie-Datenschutzhinweise aufgetaucht, die beim Klick zu betrügerischen Websites führen. Und warum nicht Crawler über die Webserver von Millionen nichtsahnender Homepage-Betreiber laufen lassen und kleine Programme einschleußen, um diese Server für Massenmailings oder DDoS-Attacken (s.u.) vorzubereiten und zu nutzen?

An der gehackten Website selbst ist das zunächst oft nicht mal erkennbar – manche Manipulationen werden nur zeitweise aktiv, manche werden erst nach mehreren Monaten “scharf geschaltet”.

Leider werden die Angriffe immer brutaler, jede Absicherung auf der einen Seite wird gekontert von einem raffinierteren Hacking-Script und von schierer Rechenpower. Das schaukelt sich hoch.

Die wichtigsten Motive für Angriffe auf Webserver:

Ehrgeiz und Geld verdienen: Bekannt gewordene Sicherheitslücken so schnell wie möglich auszunutzen (“Exploits” von to exploit = ausnutzen) oder auch neue finden und die Lücken vermarkten. In eine ähnlich lukrative Kategorie fallen gefälschte Verlinkungen etwa zu Gewinnspielen, zu Viagra-Shops oder Rotlicht-Portalen.

Mail-Versand: In Spam-Mails wird häufig die Absender-Adresse gefälscht. Diese Mails können massenweise über manipulierte Computer, aber auch über manipulierte Websites oder Mailserver verschickt werden. Spammer umgehen so die Spamfilter und täuschen einen vertrauenswürdigen Absender vor.

Werbung – “Ad-Injektion”: Hier werden oft schädliche Anzeigen auf einer echten Website eingeblendet, um mehr Traffic auf eine bestimmte andere Website zu übertragen. In extremen Fällen wird der gesamte Datenverkehr auf die Website des Hackers umgeleitet. Diese Anzeigen können auch schädlichen Code enthalten, der dazu führt, dass die Kontrolle über den Computer eines Benutzers oder über vertrauliche Daten erhalten wird.

DDoS – Bei DDos (Distributed Denial of Service – Verbreitete Verweigerung des Dienstes) handelt es sich um massive Datenanfragen auf Servern und Rechnern mit dem Ziel diese zu überfluten und lahmzulegen. DDoS-Angriffe haben sich für Hacker in den letzten Jahren als strategische Möglichkeit offenbart Infrastrukturen lahmzulegen und zu beschädigen. Angreifer nutzen diese Art der Cyber-Kriminalität, um von ungeschützten Unternehmen Lösegelder zu erpressen.

Datendiebstahl / Datenhandel – Eine Kombination aus Usernamen und Passwörtern kann ein Hacker zum Beispiel zum Testen auf PayPal verwende – oft werden ja immer die gleichen Passwörter verwendet. Kreditkartendetails und persönlichen Daten sind für jeden Hacker sehr wertvoll zum Verkauf.

Crypto Mining – Da das „Schürfen“ von Kryptowährungen viel Rechenpower benötigt und lukrativ ist, werden inzwischen Webserver für das Mining von Bitcoins & Co. gehackt.

Rechnermanipulation: Ein fremder Server wird benutzt, um andere Server zu hacken und dabei den eigen zu tarnen. Hacker mieten solche gehijackte Server, um Viren über die dort gehosteten Websites verbreiten zu können. Beim Besucher solcher infizierten Seiten wird auf dem Rechner des Besuchers Schadcode hinterlegt, mit dem sich die Besucher der Seiten einen Virus einfangen. Der kann dann z.B. Mails versenden (siehe Mail-Versand) oder Tastatureingaben loggen.

Was tun gegen Angriffe?

Es ist nicht so, dass nichts gegen Hacking getan wird bzw. unternommen werden kann. Es gibt inzwischen eine Reihe von Gegenmaßnahmen und Sicherheitsvorkehrungen:

- Die Browser erkennen gefälschte Websites oder weisen auf den Verdacht hin, wenn sie Trojaner, Viren, Würmer 6 Co. finden. Sie kennen sicher die roten Warnboxen im Browser bei Chrome oder Firefox.

- Die Web-Provider wie 1&1, Domainfactory, RaidBoxes und andere scannen die Websites ihrer Kunden inzwischen regelmäßig auf eingeschleuste Dateien, Malware usw. – und schalten sie durchaus auch mal inaktiv, sollten verdächtige Dateien gefunden werden.

- Die Provider führen inzwischen recht häufig Updates ihrer Server-, PHP- und SQL-Versionen aus und schalten ältere rigider ab.

- Mailprogramme filtern Spam-Mails recht zuverlässig aus und weisen auf verdächtige Links und Anhänge in Emails hin

- Die Entwicklergemeinden von CMS-Systemen wie Joomla, MODX, WordPress u.A. bringen regelmäßig Updates und Patches heraus.

Leider gleicht das Ganze einem Hase und Igel-Rennen – Hacker sind kreativ und schnell…

Absicherung von CMS-Systemen: Beispiel WordPress

Das verbreitetste Website-Pflegetool der Welt, WordPress, hat im Jahr 2013 (mit Version 3.7) automatische Sicherheitsupdates eingeführt. 75 Millionen Websites weltweit laufen derzeit mit WordPress** – fast jede dritte aktuell existierende Website. Jede WordPress-Installation – auch Ihre, sofern Sie das nicht bewußt deaktiviert haben – wird innerhalb von 12 Stunden oder kürzer über WordPress-Server upgedatet, sobald Verwundbarkeiten (“Vulnerabilities”) bekannt werden und Sicherheitspatches zur Verfügung stehen.

Dadurch gelang es seitdem, schwerwiegende flächendeckende Angriffe auf dieses lohnende Ziel zu verhindern. WordPress hat allerdings die gleiche Achillesferse wie fast alle CMS- oder Shop-Systeme: Es gibt eine Vielzahl von Erweiterungen unabhängiger Entwickler, die alle verwundbar sein können und die nicht immer innerhalb weniger Stunden abgesichert und auch nicht automatisiert upgedatet werden.

Auch wenn nur wenige Tage zwischen dem Bekanntwerden einer Sicherheitslücke und der Absicherung des Plugins liegen, können in dieser Zeit zehntausende von Websites Angriffen ausgesetzt sein. Derzeit sind Schwachstellen in Plugins bekannt**, die sich immer noch im WordPress-Plugin-Verzeichnis befinden und bei mehr als 5,3 Millionen aktiven Installationen vorhanden sind

Fazit: Der sichere Betrieb von Websites ist schwieriger geworden, ebenso wie der rechtssichere Betrieb.

Was Sie tun können – Maßnahmen

- Passworte nur abgesichert speichern. Ein Passwort nie mehrmals nutzen

- Aktueller Virenschutz auf Computern und mobilen Geräten

- Software-Updates etwa von Flash, Acrobat Reader, Browsern und Betriebssystemen zeitnah einspielen

- Deutschsprachiger Website-Security-Check zu den wichtigsten Sicherheitsmerkmalen

- Online Tool zum Site-Check: https://sitecheck.sucuri.net/

- Ein SSL-Zertifikat gehört inzwischen zum Pflichtinventar

- FTP-Transfers über SFTP (verschlüsselt), und ebenso wie Banking nur über kabelgestütztes Internet (kein WLAN)

- Dichtere Überwachung und laufendes Monitoring von Websites.

- Kontinuierliche Updates von CMS und Scripten, Anpassung an aktualisierte Versionen von PHP, MySQL, Java, Apache u.A.

- Absicherung von WordPress für Webmaster: https://wp-ninjas.de/wordpress-sicherheit

Spezielle Security-Anbieter wie Sucuri.net, SiteLock oder Wordfence bieten laufende Überwachung und Malware Erkennung auf Websites und auch deren Beseitigung kommerziell an. Es gibt jedoch durchaus auch negative Erfahrungen mit diesen Anbietern -etwa dass eine Malwarebeseitigung schon mal einen Absturz des CMS und Datenverlust verursachen kann und Sicherheitsgarantien nicht viel wert sind. Auch sind diese Services nicht ganz günstig – preislich beginnt etwa Sucuri bei 199,-$ pro Jahr und Website mit 12h Reaktionszeit für Problemfälle.

Unser Angebot

Wir bieten für WordPress- und MODX-basierte Websites Wartungs- und Supportpakete an, die regelmäßige automatisierte Backups, Uptime- und Malware-Überwachung sowie die zeitnahe Ausführung von Patches und Updates bieten.

Neuer Provider speziell für WordPress-Websites im Test

Aktuell testen wir bei 7media mit einem eigenen Projekt auch das besonders abgesicherte, sehr schnelle spezielle WordPress-Hosting von RaidBoxes.de*.. Bei diesem deutschen Unternehmen gibt es seit 2016 spezielles WordPress-Hosting, was davor nur über die USA erhältlich war. Sogenannte „Managed Updates“ sorgen dafür, dass Theme, Plugins und WordPress-Version immer auf dem neuesten Stand sind. Die Seiten sind nach Umzug zu RaidBoxes auch um bis zu 400% schneller. Die Server stehen in Deutschland.

Sobald wir erste Erfahrungen und auch eigene Messwerte haben, berichten wir in diesem Blog darüber.

Quellen:

- https://www.gosign.de/10-gruende-warum-ihre-website-gehackt-wird/

- https://www.whitefirdesign.com/services/hacked-modx-website-cleanup.html

- ** https://www.pluginvulnerabilities.com/plugin-security-checker/

- * https://news.netcraft.com/archives/category/web-server-survey/

- https://www.ontrack.com/de/blog/guest-post-8-steps-protect-website/7419

- https://www.stopbadware.org/prevent-badware-basics

- https://www.theguardian.com/news/series/cambridge-analytica-files

- Bildmotive: https://pixabay.com

Affiliatelinks / Werbelinks

Mit Sternchen (*) gekennzeichnete Links im Text sind sogenannte Affiliate-Links. Wenn du auf so einen Affiliate-Link klickst und über diesen Link einkaufst, bekomme ich von dem betreffenden Shop oder Anbieter eine Provision. Für dich verändert sich der Preis nicht.

Unsere Website wurde gehackt. Können sie mir helfen